El virus BRATA ataca en España: roba contraseñas y borra todo en los móviles Android

El malware BRATA que borra Android se está convirtiendo en una amenaza persistente avanzada (ATP), consistente en campañas de ataque en que los ciberdelincuentes establecen una presencia a largo plazo en cierta red para robar información confidencial. Uno de los países en que tiene presencia es España. Quien se encuentra tras este troyano bancario ha evolucionado sus técnicas y mejorado el malware con capacidades de robo de información, y es posible que aún vaya a más. Si lo de robar contraseñas y borrar todo lo que tenían sus víctimas en el móvil les parecía poco…

La empresa italiana de seguridad móvil Cleafy ha estado rastreando la actividad de BRATA (Brazilian Remote Access Tool Android), apreciando que en las campañas más recientes se han experimentado cambios que hacen que permanezca más en el dispositivo.

¿Cuáles son los cambios y evolución actual de BRATA?

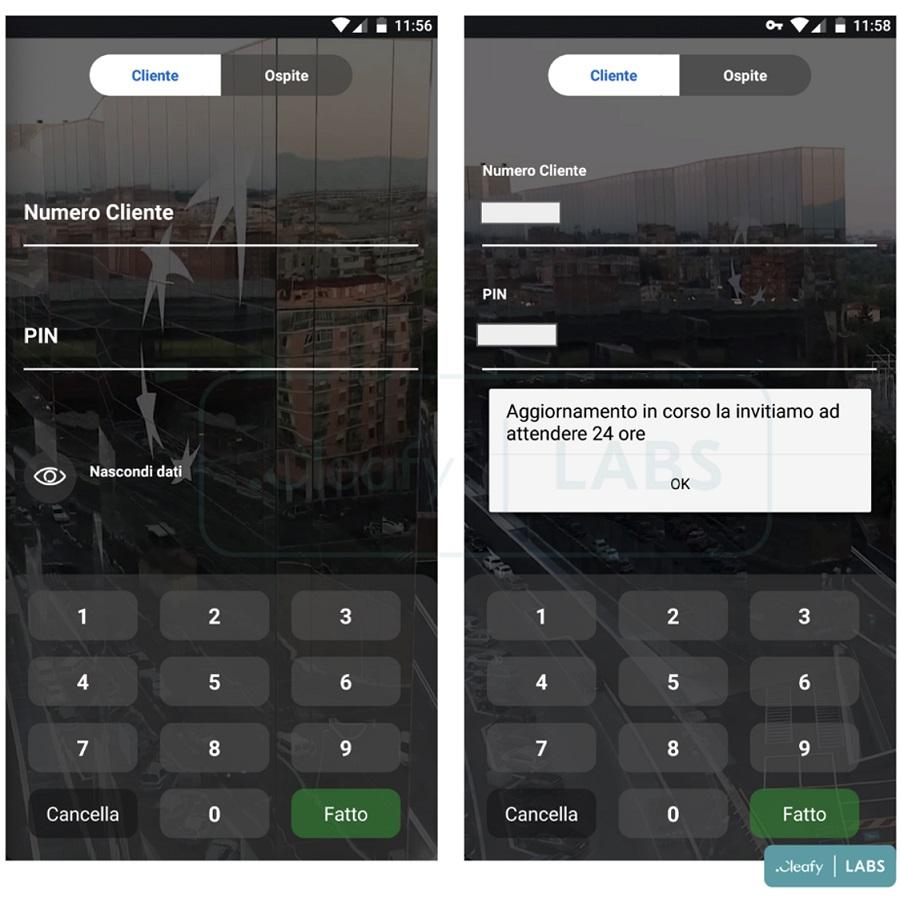

Su modus operandi encaja en un patrón de actividad de Amenaza Persistente Avanzada según la compañía de seguridad. El malware en sí también se actualizó con nuevas técnicas de phishing, nuevas clases para solicitar permisos adicionales en el dispositivo y también elimina una carga útil de la segunda etapa del servidor de control y comando (C2). Ahora se encuentra más dirigido, ya que se enfoca en una entidad bancaria a la vez y solo cambia a otra cuando sus ataques se convierten en insuficientes para las medidas de seguridad que establece esta para impedirlos.

En la actualidad, BRATA viene precargado con una sola superposición de phishing para imitar la página de inicio de sesión de la entidad bancaria objetivo en lugar de adquirir una lista de aplicaciones instaladas y obtener las inyecciones correctas del C2. En una versión más reciente, BRATA añade más permisos que le permiten enviar y recibir SMS, lo que puede facilitar a los atacantes a robar códigos temporales como contraseñas de un solo uso (OTP) y autenticación de dos factores (2FA) que los bancos envían a sus clientes.

Después de permanecer en un dispositivo, BRATA obtiene un archivo ZIP del servidor C2 que contiene un paquete JAR («unrar.jar»). Esta utilidad de registro de teclas monitorea los eventos generados por la aplicación y los almacena localmente en el dispositivo con datos de texto y una marca de tiempo correspondiente.

Los analistas de Cleafy vieron señales de que esta herramienta aún se encuentra en desarrollo temprano y los investigadores creen que el objetivo final del autor es abusar del Servicio de Accesibilidad para obtener datos de otras aplicaciones, como hacen otros malware en la actualidad siendo muy peligrosos para sus víctimas.

Inicios y evolución de BRATA

BRATA comenzó como un troyano bancario en 2019 en Brasil, siendo capaz de realizar capturas de pantalla, instalar nuevas aplicaciones y apagar la pantalla para que el dispositivo parezca que se encuentra apagado. Unos años después, hace este mismo mes un año, hizo su primera aparición en Europa, utilizando apps antispam falsas como señuelo y usando agentes de soporte falsos que defraudaban a las víctimas y las engañaban para que les dieran el control total de sus dispositivos.

En enero de 2022, surgió una nueva versión que utiliza rastreo GPS, múltiples canales de comunicación C2 y versiones personalizadas para clientes bancarios en diferentes países. Esa versión también venía con un comando de restablecimiento de fábrica que borraba los dispositivos después de obtener todos los datos para deshacerse de evidencias. Su peligrosidad es mayor, ya que en su momento pudo ser instalado en Play Store.

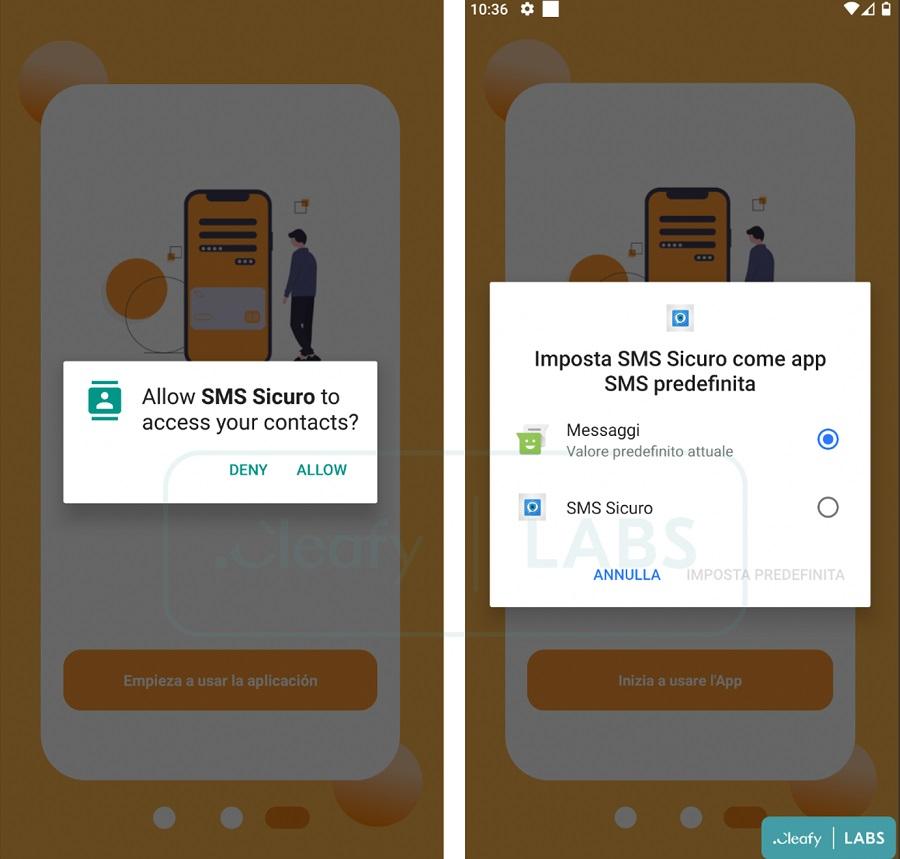

Ahora, además de la nueva versión de BRATA y el cambio de táctica, Cleafy también ha encontrado una aplicación para robar SMS que se comunica con la misma infraestructura C2. Utiliza el mismo marco que BRATA y los mismos nombres de clase, pero parece estar enfocada solo en desviar mensajes de texto cortos. Actualmente, se dirige al Reino Unido, Italia y España. Para interceptar los SMS entrantes, la aplicación le pide al usuario que la configure como la aplicación de mensajería predeterminada y también solicita permiso para acceder a los contactos en el dispositivo. Por ahora, no está claro si esto es solo un experimento del equipo de BRATA para crear aplicaciones más simples dedicadas a roles específicos.

Lo que está claro es que BRATA sigue evolucionando cada pocos meses, lejos de desaparecer, por lo que es importante no instalar apps de fuentes sospechosas y no oficiales, mantener tu dispositivo actualizado, no dar control completo a ninguna app, ver qué aplicaciones tienen ciertos permisos si sospechas que tu dispositivo puede estar infectado e incluso no está de más contar con un buen antivirus en tu móvil. Ahora es un banco italiano, ¿qué será lo siguiente?