Esta semana en Actualidad ROM os anunciamos una de las novedades más esperadas por aquellas personas que ya estén disfrutando de la versión 4.3. de Android en su Samsung Galaxy S4. La semana pasada como ya anunciábamos, Samsung liberó una versión aún incompleta de lo que es esta última revisión, que llegaría hasta nuestros dispositivos en forma de «Google Edition».

Esta semana, uno de los más famosos desarrolladores de XDA conocido como Chainfire ha conseguido ser el primero una vez más en rootear y actualizar la aplicación SuperSU para que pueda ser usado en Android 4.3. y así poder disponer de privilegios de superadministrador. Esta noticia era muy esperada, ya que toda la comunidad estaba pendiente de la publicación de este mod para poder disponer al fin de root en tu Samsung Galaxy S4 con Android 4.3.

Dicho paquete puedes descargarlo de aquí y si tienes algún problema o duda puedes visitar el foro de soporte de SuperSU en este link.

Pasamos ahora a otra de las noticias más impactantes en el mundo del desarrollo Android y que afecta al 99% de los terminales. La empresa Bluebox Security, especialista en seguridad móvil ha encontrado una vulnerabilidad que persigue a Android desde la versión 1.6. más conocida como «Donut». Dicha vulnerabilidad permitiría a un hacker alterar un archivo .apk de un programa que venga por defecto en nuestros móviles, lo que cubriría el riesgo de ser detectado como potencial peligroso y otorgaría a dicho hacker el control total de nuestro móvil. Según las publicaciones, el único móvil que estaría libre de dicho agujero en la seguridad sería el Samsung Galaxy S4, y próximamente en dispositivos Nexus ya que esta información se le envío a Google hace unos meses, el cual se ha puesto a trabajar en ello de inmediato. La responsabilidad de que este problema persista se le atribuye a los fabricantes a los cuales se le atribuyen a dar una soluciones a dichos problemas, y en lo que muy posiblemente los terminales más antiguos no sean nunca parcheados y dicho problema permanezca en los dispositivos más antiguos.

Si deseas más información puedes ver la fuente de la noticia en este link.

Saltamos ahora hasta el gran equipo de desarrollo CyanoGenMod. Anunciada y publicada ya la versión estable 10.1 el equipo se va a centrar ahora en el desarrollo de una nueva aplicación de mensajería y que se basará en la seguridad y cifrado de los mensajes que enviemos. El grupo CyanoGen junto con TextSecure, está actualmente en dicho desarrollo para Android e iOS y por lo que se ha podido saber, una vez acabado el desarrollo publicará dicha aplicación en la tienda Play Store de forma gratuita para todos los usuarios. Dicha aplicación consistirá en el envío de un sms encriptados a otros dispositivos que tengan el mismo programa, lo que convertiría esta aplicación en una de las más seguras para conversar vía sms y conceder una alta dosis de privacidad. Dicha herramienta funcionará de manera autónoma e independiente de otras aplicaciones de terceros, lo que concede aún más una pizca de autonomía y seguridad. El equipo CyanoGenMod también estaría preparando un proyecto para crear una aplicación de mensajería instantánea al estilo WhatsApp pero de forma realmente encriptada y mucho más segura, así como una aplicación para bloquear y limitar los privilegios de acceso de los que disponen los programas hacia nuestros Smartphones, lo que evitaría el posible robo de datos en nuestros terminales. Está claro que el equipo CyanoGenMod va a apostar fuerte por la seguridad y la encriptación lo que seguramente atrape a un gran público y lo que se supone que será una gran baza a jugar visto lo visto en el futuro de los Smartphones.

Pasemos pues a otra de las grandes noticias, esta vez sobre el sistema Firefox OS y su primer terminal el ZTE Open. Esta semana ha sido publicado la forma de hacerle root mediante un exploit y su instalación de un Custom Recovery como es el CWM. Los pasos para conceder privilegios root serían:

– Tener instalado el ADB con sus binarios respectivos. (Si no sabes lo que es visita este hilo y descárgatelo desde aquí)

– Descargar el exploit compilado desde aquí.

– Conectar el móvil al ordenador mediante cable USB con la depuración remota (Remote debugging) activada. Si no sabes activarla has de ir a: Ajustes -> Información del dispositivo -> Más información -> Desarrollador.

– Ejecutar el exploit descargado eligiendo entre «run.sh» en Linux y Mac OS X, o «run.bat» en Windows.

– Si fallara la instalación reiniciar el dispositivo y realizar los mismos pasos.

– Una vez completado, desconectar el móvil y desactivar la depuración.

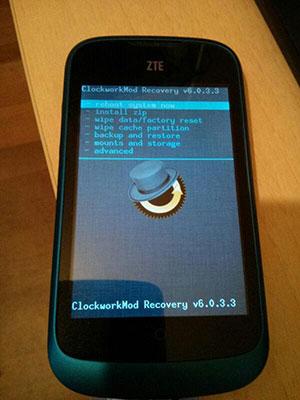

Para instalar el CWM en tu ZTE Open:

– Como siempre, tener instalado ADB.

– Descargar el CWM desde aquí.

– Tener una SD puesta en el dispositivo con espacio suficiente para una copia de seguridad y colocar el paquete descargado en la raíz de la misma.

– Conectar el dispositivo con la depuración activada.

– Flashear el CWM con ADB mediante los siguientes comandos:

# Esto realizará la copia de seguridad

adb shell dd if=/dev/mtd/mtd0 of=/sdcard/stock-recovery.img bs=4k

adb pull /sdcard/stock-recovery.img

# Esto flasheará el CWM en el ZTE Open

adb push recovery-clockwork-6.0.3.3-roamer2.img /sdcard/cwm.img

adb shell flash_image recovery /sdcard/cwm.img

Para reiniciar el dispositivo en recovery hay que pulsar volumen abajo + tecla de encendido.

Volvamos de nuevo al Samsung Galaxy S4 ya que ha sido portado el software de la Galaxy Camera para nuestros queridos Smartphones. Concretamente, dicho software ha sido portado para la versión con Google Edition de este terminal, y el cual dicho software otorgará todas las funciones de las que dispone la Galaxy Camera en tu dispositivo, entre las cuales se encuentran tomar fotos y videos, flash y auto-enfoque, previsualización, «beauty face» para conseguir mejores fotos según las caras de los fotografiados, cámara lenta y rápida, y usar tanto la cámara posterior como la frontal. Dicho port sigue aún en progreso gracias a LastStandingDroid de XDA-Developers. Las instrucciones son realmente sencillas, solo hay que descargar el paquete desde este link e instalarlo por recovery. De nuevo comentar que es un mod todavía en desarrollo y por tanto incompleto.

Os dejamos con el hilo del tema y foro de soporte aquí.

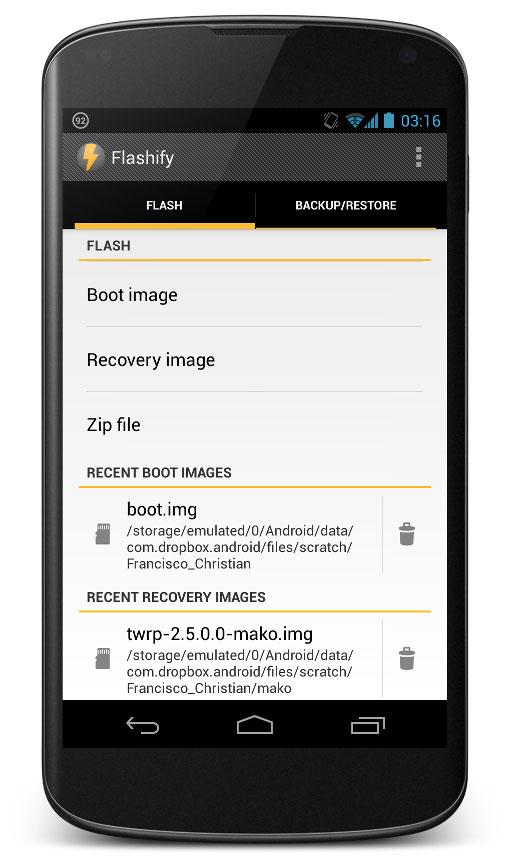

Para terminar con Actualidad ROM os dejamos con una herramienta recién lanzada muy interesante llamada «Flashify» desarrollada por cgollner un miembro de XDA que permite flashear todo lo que quieras de una forma sencilla, fácil y cómoda. Además, permite hacer copias de seguridad del teléfono y realizar un seguimiento de flasheos, así como respaldar restaurar y subir los backups a Dropbox. Dicho programa es válido para todos los Android aunque ha sido probado, testeado y confirmado su funcionamiento en Galaxy Nexus, Nexus 4, Nexus 7, y el Nexus 10, por lo que si tienes otro dispositivo sería buena idea hacer una copia de todo antes. Por supuesto la aplicación requiere privilegios root y se puede encontrar gratuitamente en el Play Store.

Te dejamos con el link directo y con el foro de soporte en este link.