Se ha detectado una nueva variedad de malware para Android dirigida a clientes de bancas online y billeteras de criptomonedas en España e Italia, tan solo unas semanas después de que la ley haya desmantelado FluBot. De hecho, su descubrimiento se produjo mientras se estaba investigando este sofisticado malware para Android con capacidad para tomar el control remoto total del dispositivo que se dirigía inicialmente a entidades bancarias españolas, pero después ampliaron sus miras a los de muchos otros países hasta que finalmente fue desmantelado recientemente. Si tienes una cuenta en Santander o CaixaBank, cuidado con este nuevo virus en Android.

El troyano de robo de información, con nombre en código de MaliBot según F5 Labs, tiene una gran cantidad de funciones. Puede desde robar credenciales y cookies a abusar del Servicio de accesibilidad de Android para monitorear la pantalla del dispositivo de sus víctimas y omitir los códigos de autentificación multifactor (MFA) que les dan una mayor protección a los inicios de sesión. Estas son algunas de las posibilidades de un virus que puede hacer mucho daño a sus víctimas.

¿Qué es MaliBot y qué se sabe de él?

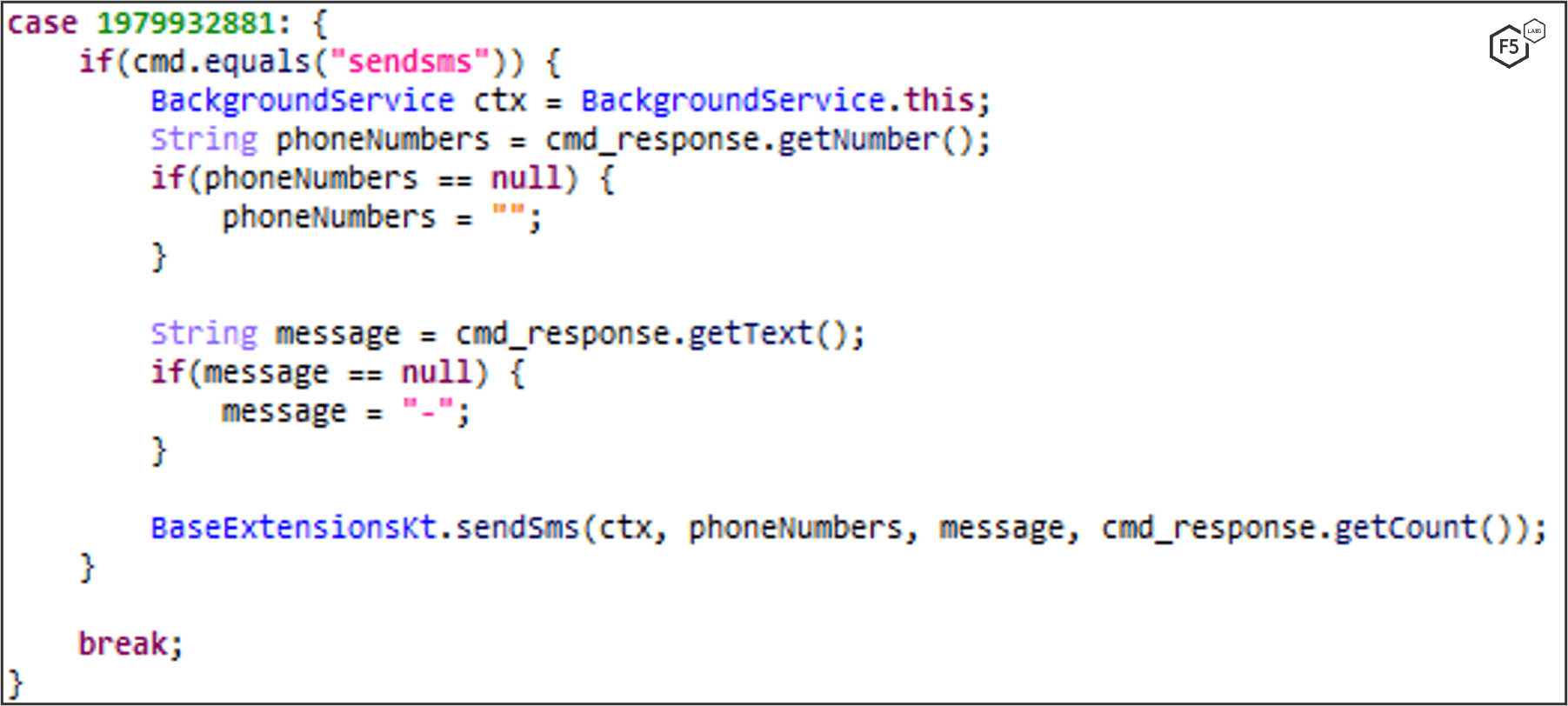

Lo que se sabe de MaliBot es que se disfraza de aplicaciones de minería de criptomonedas, como The CryptoApp o Mining X, y se distribuyen por medio de webs fraudulentos que han sido diseñados precisamente para atraer potenciales visitantes para que las descarguen y que el troyano pueda actuar. Por otro lado, también utiliza smishing para propagar el malware accediendo a los contactos del smartphone infectado y enviando mensajes SMS que contienen enlaces al malware. Una vez descargado, MaliBot se pone en contacto con el servidor C2 para registrar el dispositivo infectado y le pide a la víctima que otorgue permisos de acceso.

«El Mando y control (C2) de MaliBot está en Rusia y parece usar los mismos servidores que se usaron para distribuir el malware Sality», según el investigador de F5 Labs Dor Nizar. «Es una reelaboración muy modificada del malware SOVA, con diferentes funcionalidades, objetivos, servidores C2, dominios y esquemas de empaquetado». Por su parte, el virus Sality estaría circulando libremente desde 2003 y mejoraría con el paso del tiempo añadiendo nuevas funciones.

SOVA («Búho» en ruso), que se detectó por primera vez en agosto de 2021, destaca por su capacidad para realizar ataques superpuestos que funcionan al mostrar una página fraudulenta usando WebView con un enlace proporcionado por el servidor C2 si una víctima abre una aplicación bancaria incluida en su lista de objetivos activos. Algunos de los bancos objetivo de MaliBot que utilizan este enfoque incluyen Santander, CaixaBank, UniCredit y CartaBCC.

Sus funciones, modo de actuar y para qué se usa

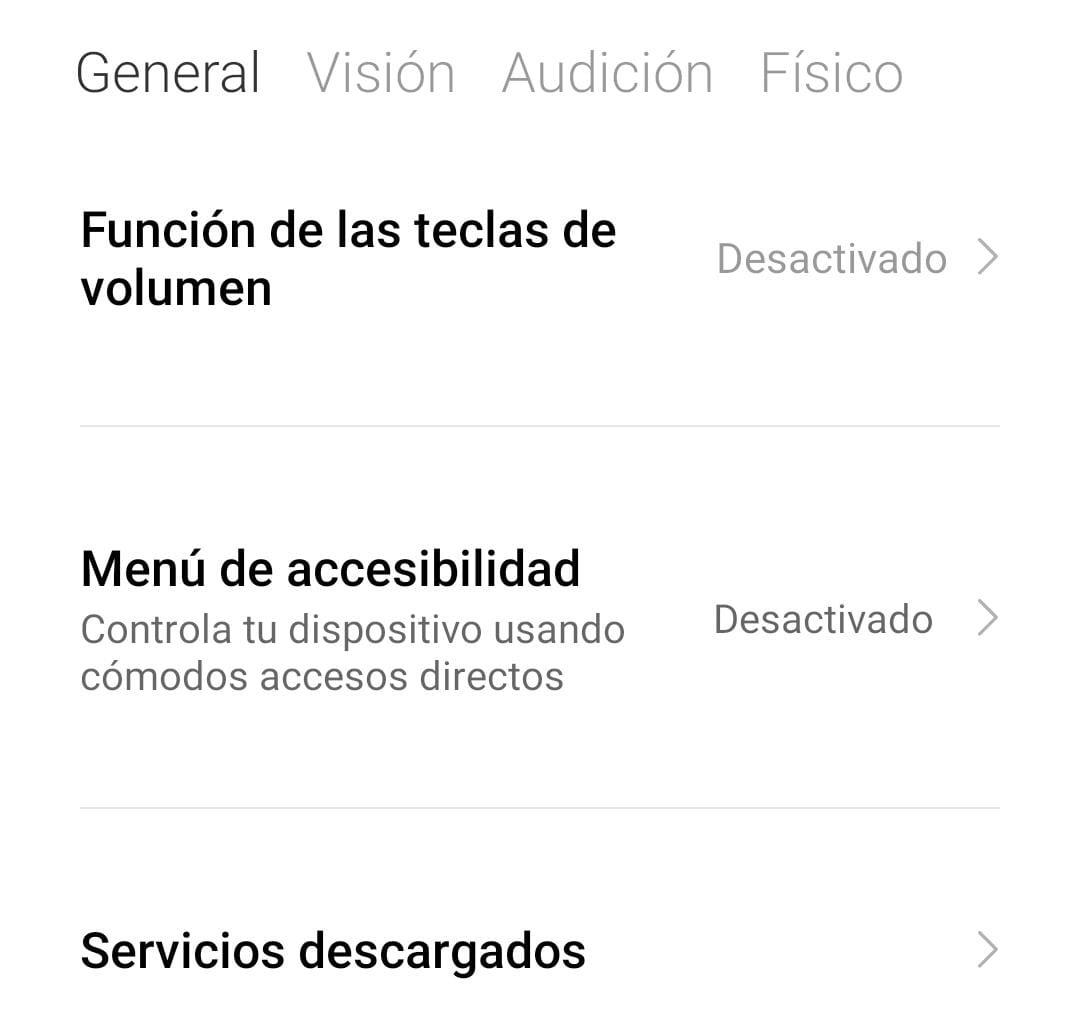

El Servicio de accesibilidad de Android es un servicio en segundo plano que se ejecuta en dispositivos Android para ayudar a los usuarios con discapacidades, aunque también lo puedes utilizar si te es cómoda alguna de sus funciones o posibilidades. Durante mucho tiempo ha sido aprovechado por spyware y troyanos para capturar el contenido del dispositivo e interceptar las credenciales ingresadas por usuarios desprevenidos en otras apps.

Además de poder desviar contraseñas y cookies de la cuenta de Google de sus víctimas, el malware está diseñado para descifrar códigos 2FA de la aplicación Google Authenticator, así como filtrar información confidencial, como saldos totales y frases iniciales de las aplicaciones Binance y Trust Wallet. Malibot es capaz de armar su acceso a la API de Accesibilidad para vencer los métodos de autenticación de dos factores (2FA) de Google, incluso cuando se intenta iniciar sesión en las cuentas usando las credenciales robadas de un nuevo dispositivo desconocido.

Todas estas funciones del malware podrían usarse para mucho más que el robo de credenciales y criptomonedas. De hecho, cualquier app que haga uso de WebView es susceptible de que roben sus credenciales y cookies, aunque inicialmente sus objetivos sean algunos en concreto. Así que cuidado, ¡puede atacarte sin que te des cuenta!