Dracarys, el malware que utiliza Signal para colarse en tu smartphone

Casi todas las semanas nos toca hablar de algún malware para Android, ya sea recurrente, o como en este caso, uno nuevo, que ya está buscando la manera de ser lo más dañino posible. En este caso hablamos de Dracarys, un nuevo malware que entra en nuestros móviles mediante apps troyanizadas.

Y es que los hackers deben ser cada vez más ingeniosos para poder colar en nuestros móviles su software fraudulento. En este caso estamos ante un malware denominado Dracarys, que utiliza populares apps de mensajería para colarse en el teléfono.

Nuevos detalles de este malware

Tras haber sido conocido hace unas semanas, ahora los investigadores están conociendo poco a poco más detalles de Dracarys, un malware que poco a poco se está expandiendo por los móviles Android de más países. De momento se le ha podido detectar en lugares como Nueva Zelanda, India, Pakistan o el Reino Unido. Por lo que no hay que descartar una rápida expansión también por nuestro país. Este malware fue avistado por primera vez por parte de Meta, en el segundo trimestre de este año.

Ya entonces advertían de que este malware podía robar datos, hacerse con la geolocalización de las víctimas, o activar el micrófono de sus móviles para escucharlas. Ahora la firma de ciberinteligencia Cyble ha publicado un informe técnico sobre Dracarys, que da más detalles sobre cómo funciona este malware, y sobre todo cómo llega hasta nuestros móviles. Y es que han descubierto que el malware ha estado utilizando versiones troyanizadas de la popular app de mensajería Signal.

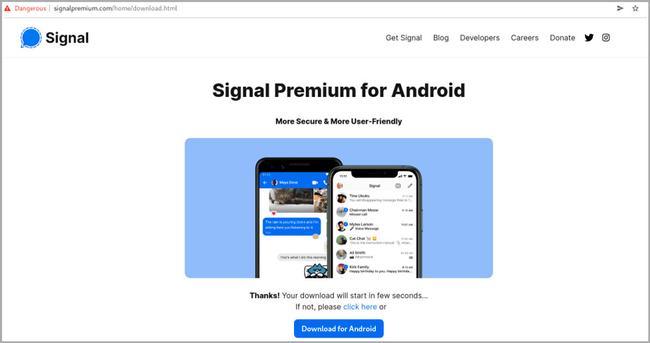

Solo lo habrían encontrado en esta app, por lo que esta información nos respaldaría la de Meta, que también había advertido que el malware se encontraba en versiones de Telegram, WhatsApp o YouTube. El método utilizado por los hackers era mediante una página web que suplantaba el aspecto de la página de descarga de Signal. De esta manera los usuarios que llegaban a ella mediante los enlaces maliciosos terminaban en realidad descargando el malware Dracarys.

Un plan bien ejecutado

Para ello se habían hecho con el dominio «signalpremium.com» para que la descarga tuviera cierta legitimidad a los ojos de las víctimas. La realidad es que la imagen compartida por los investigadores demuestra que no era difícil equivocarse descargando la app, ya que el aspecto era bastante fiel al real, al de la app de Signal. Y como es habitual, el malware una vez que se instala en el móvil, termina haciéndose con importante permisos del móvil para poder tomar su control. Como por ejemplo acceso a la lista de contactos, a los mensajes SMS, a la cámara de fotos o el micrófono.

Con todo esto ya tienen todo lo necesario para robarnos los datos, ya sean bancarios, mensajes o multimedia almacenado en nuestro teléfono. El problema es que al instalar una app de mensajería, muchos de estos permisos tienen sentido darlos a la aplicación, de lo que se aprovechan los hackers, ya que las víctimas ven de lo más normal concederlos. Hasta ahora se ha comprobado que Dracarys es capaz de robarte la lista de contactos, los Datos SMS, los registros de llamadas, la lista de aplicaciones instaladas, los archivos o la posición GPS.